«Автоматизированная система управления технологическим процессом – это группа технических и программных средств, предназначенных для автоматизации управления оборудованием на промышленных предприятиях. Это может быть любая отрасль – нефтегаз, химия и нефтехимия, сборочные производства, пищепром и так далее.

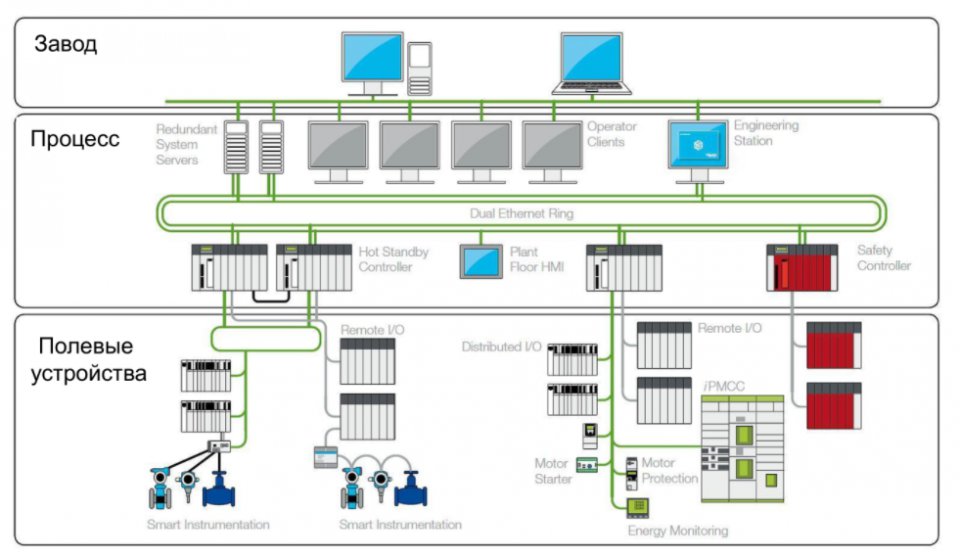

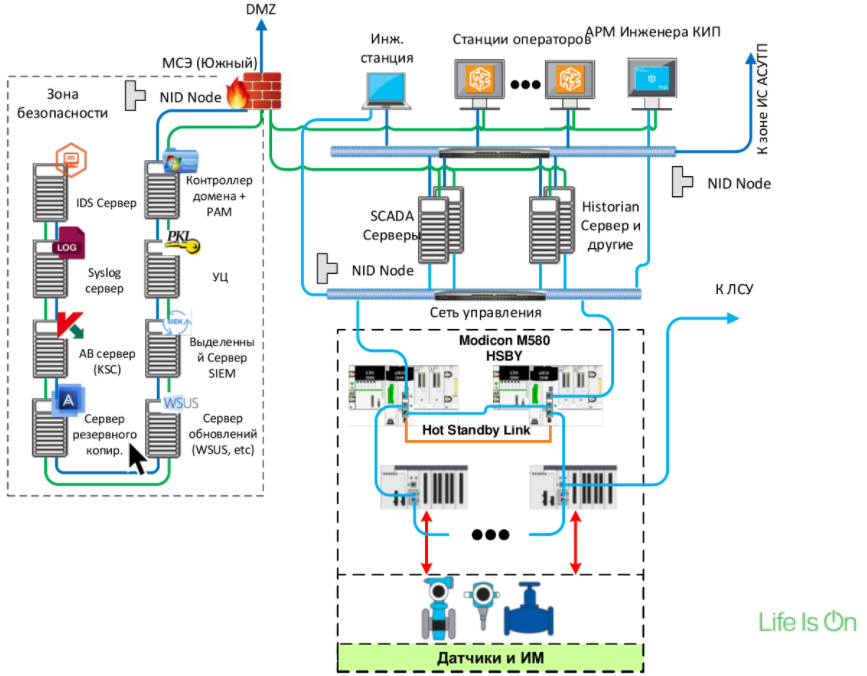

Условно можно разбить АСУТП на три уровня. Первый уровень – полевые устройства. Они состоят из различных сенсоров и датчиков, которые измеряют физические характеристики какого-либо процесса, преобразуют эту информацию в цифровую и передают в систему управления. Это могут быть датчики температуры, давления, расходомеры и так далее. Также в состав полевых устройств входят исполнительные устройства – клапаны, задвижки, насосы, электродвигателями и пр.

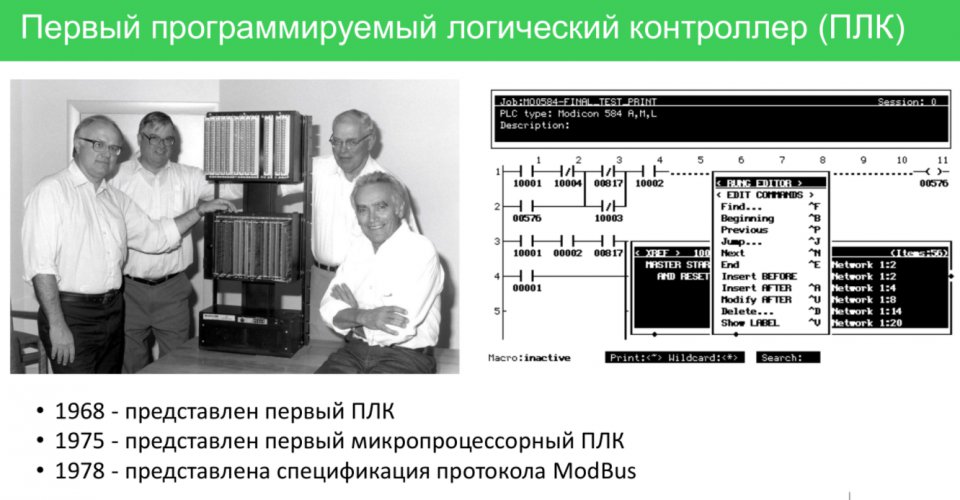

Второй уровень – управление процессом. Здесь появляются технические средства, которые могут вести вычисления и обрабатывать информацию. Это программируемые логические контроллеры (ПЛК) и элементы АСУТП, которые используют компьютеры и серверы.

И третий уровень – заводские системы, к которым может подключаться АСУТП. Это классические информационные системы – в чистом виде информационные технологии, которые используют данные с нижних уровней.

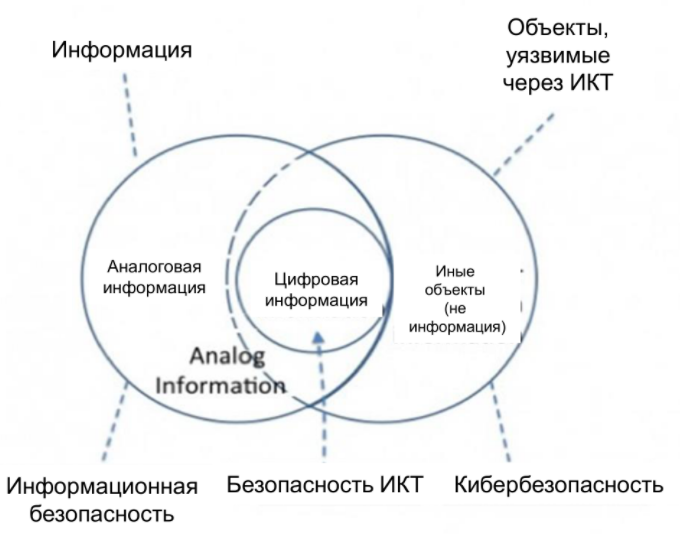

Как видно, технические средства достаточно обширны. Это не какой-то один датчик или контроллер, это целые линейки программных продуктов. И через все три уровня сквозной нитью проходит кибербезопасность».